pfSenseでルータいじりの定番、ポート開放を行う

はじめに

使用するpfSenseのバージョンは2.2.6

NATを使用

今回の目的は

192.168.0.2へTCP・UDPの80番を開放

pfSenseのFirewallについて

細かい制御するなら別ですがとりあえず簡単に説明します

WANからのアクセスを制御するのは

Firewall→RulesにあるWANタブに記述する必要があります

そしてNATを使用する場合は

Firewall→NATのPort Forwardにも記述する必要があります

しかし自動で両方に記述してくれるので

設定は一度で出来ます

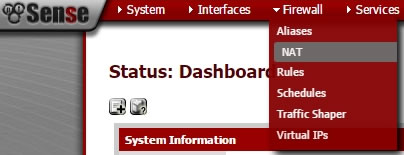

早速、作業開始

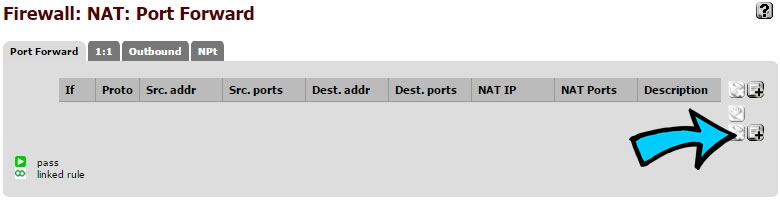

Firewall: NAT: Port Forwardというページになると思うので

+マークを押して追加します

上下に+が2つあるので上に追加するか下に追加するかの違い

ルールリストは上にあるルールが優先で上から下へ順に処理されていきます

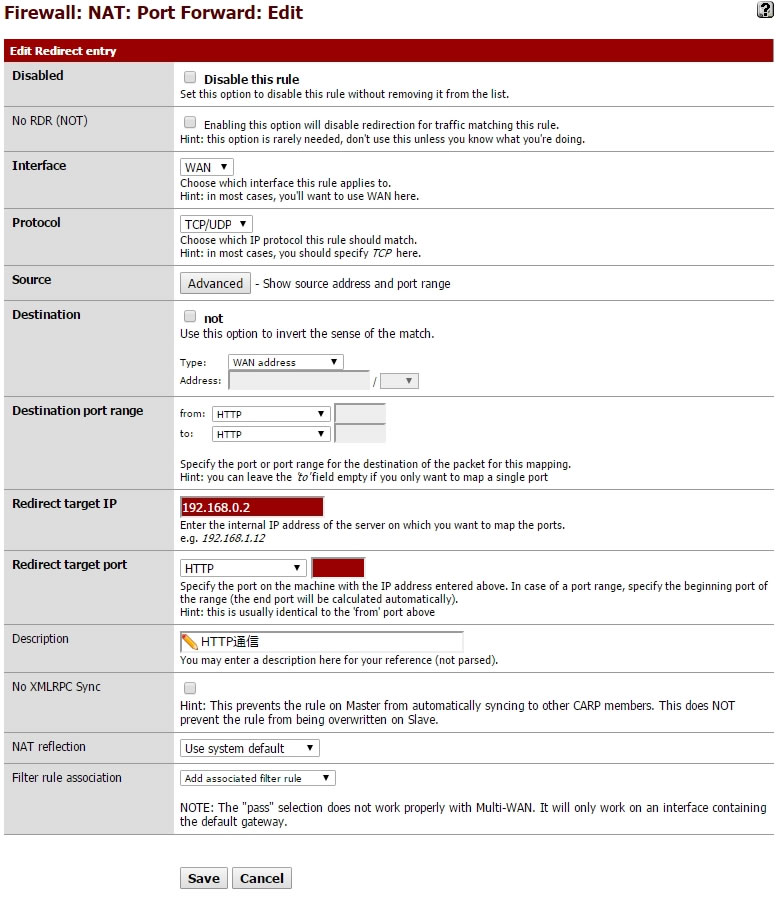

ルール追加画面にいくと様々な項目がありますが

ややこしそうで実はシンプル

ProtocolをTCP/UDPへ変更

Protocolは文字通りプロトコルの指定

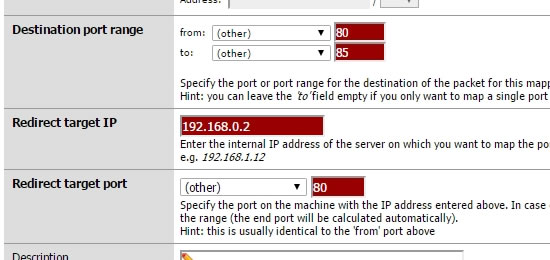

Destination port rangeのfromからHTTPを選択する

おそらく自動でtoにもHTTPが入るはず

これはこの上のDestinationで指定された場所からくるポートを指定

今回はDestinationにWAN addressが指定されているので

WAN addressからの80番ポートの通信が対象という意味

Redirect target IPに192.168.0.2を入力

これは対象の通信をどのPCへ送るかをIPで指定する

Redirect target portにHTTPを選択

Redirect target IPで設定したIPへどのポートを使うかを設定

Descriptionにメモ書きを入れる 今回は「HTTP通信」と入れる

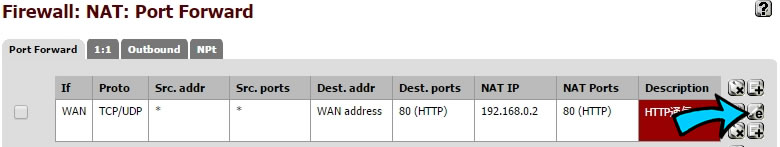

この通りに入力した状態がこちら

問題なければSaveボタンで保存

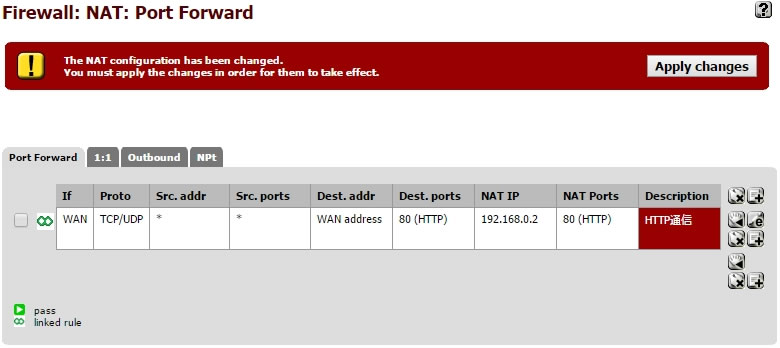

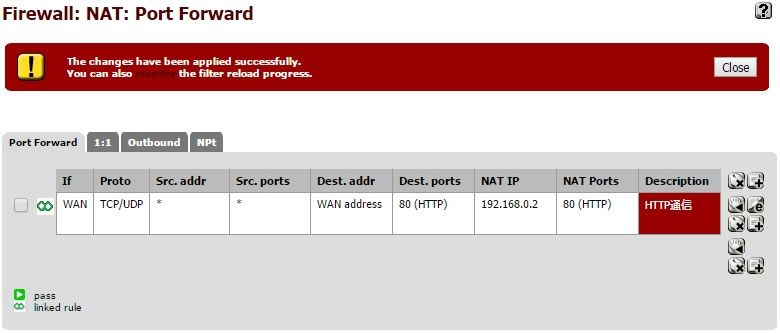

Saveをクリックするとルールが追加されているのが確認できる

上部に有効にするボタンが出るのでApply changesをクリックして有効にする

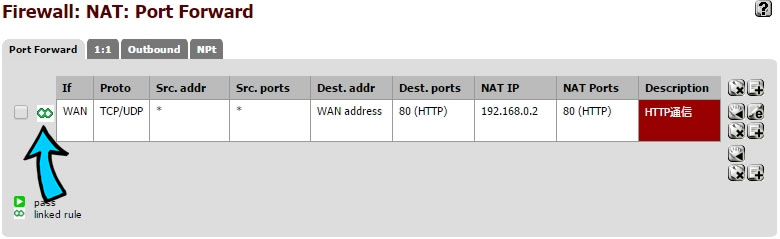

この段階で既にルールが有効になっているのだが

念のためFirewall→RulesのWANにも追加されているかを確認する

この時Descriptionの頭にNATが自動で付与されるので

見分けるときに覚えておくと便利

ルールを削除する場合

今回のようにNATのルールを作成し自動でWANのルールに追加すると

linked ruleマークが付く

このマークが付いている場合はNAT側でルールを削除すると自動でWAN側も消える

しかしこのマークはNAT側でしか付かずWAN側ではマークはない

このことからわかるようにWAN側で消してもNAT側ではルールは消えない

linked ruleマークがある方を消すと消えるという仕様

もしWAN側で消してしまうとNAT側はルールは消えないがlinked ruleマークは消える

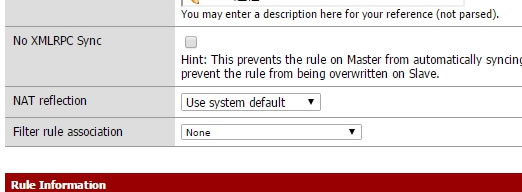

これを戻す場合はNAT側で対象ルールの編集ボタンを押す

Filter rule associationがNoneになってると思うので

Create new associated filter ruleを選んでSaveボタンで保存

これでWAN側にルールがまた追加される

連続するポート番号を一度に指定する場合

Destination port rangeの上下で数字を指定する

Redirect target portの入力欄は1つしかないが

開始番号を指定すると勝手に合わせてくれる

例えばここを間違って85にすると85番~90番の意味になる

コメント